По-новому взглянем на наш тестовый стенд. Установка транспортного модуля

Довольно часто при оформлении сертификатов ключей электронной подписи можно наблюдать навязчивый пиар токенов с неизвлекаемым ключом. Продавцы из удостоверяющих центров уверяют, что, купив у них СКЗИ КриптоПРО CSP и токен с неизвлекаемым ключом (Рутокен ЭЦП или JaCarta ГОСТ), мы получим сертифицированные СКЗИ, обеспечивающие 100%-ную защиту от кражи ключей с токена. Но так ли это на самом деле? Для ответа на этот вопрос проведем простой эксперимент…

Конфигурация тестового стенда

Соберем тестовый стенд с конфигурацией, типовой для машин, участвующих в электронном документообороте (ЭДО):- ОС MS Windows 7 SP1

- СКЗИ КриптоПРО CSP 3.9.8423

- Драйверы Рутокен для Windows (x86 и x64). Версия: v.4.1.0.0 от 20.06.2016, WHQL-certified

- Единый Клиент JaCarta и JaCarta SecurLogon. Версия 2.9.0 сборка 1531

- КриптоАРМ Стандарт Плюс 5. Версия 5.2.0.8847.

- Рутокен ЭЦП. Версия 19.02.14.00 (02)

- JaCarta ГОСТ. Номер модели JC001-2.F09 v2.1

Методика тестирования

Смоделируем типовой процесс подготовки Администратором информационной безопасности ключевых документов для организации ЭДО:- генерируется контейнер закрытого ключа и запрос на сертификат открытого ключа;

- после прохождения в удостоверяющем центре процедуры сертификации из запроса получается сертификат;

- сертификат в совокупности с контейнером закрытого ключа образует готовую для использования ключевую информацию. Данную ключевую информацию, записанную на носителе, будем называть исходным ключевым документом ;

- с исходного ключевого документа изготавливаются копии, которые записываются на отчуждаемые носители (далее будем называть их рабочими ключевыми документами ) и передаются уполномоченным пользователям;

- после изготовления необходимого количества рабочих ключевых документов исходный ключевой документ уничтожается или депонируется на хранение в орган криптографической защиты информации.

Проведение тестирования

1. Создадим исходный ключевой документ .Описание

Для этого с помощью КриптоАРМ создадим в реестре контейнер закрытого ключа test-key-reestr, содержащий самоподписанный сертификат (CN=test)

2.Сформируем рабочие ключевые документы .

Описание

С помощью штатных средств СКЗИ КриптоПРО CSP (Пуск-->Панель управления-->КриптоПро CSP) скопируем ключевой контейнер test-key-reestr на ключевые носители Рутокен ЭЦП и JaCarta ГОСТ. Ключевым контейнерам на ключевых носителях присвоим имена test-key-rutoken и test-key-jacarta соответственно.

Описание приведено применительно к JaCarta ГОСТ (для Рутокен ЭЦП действия аналогичны):

Таким образом получили рабочие ключевые документы

на JaCarta ГОСТ (контейнер test-key-jacarta) и Рутокен ЭЦП (контейнер test-key-rutoken).

3.Уничтожим исходный ключевой документ

Описание

Штатными средствами СКЗИ КриптоПРО CSP удалим из реестра ключевой контейнер test-key-reestr.

4. Скопируем ключевую информацию из рабочих ключевых документов

Описание

Попробуем скопировать ключевые контейнеры test-key-rutoken и test-key-jacarta обратно в реестр.

Описание приведено для JaCarta ГОСТ (для Рутокен ЭЦП действия аналогичны).

Как мы видим, ключевая информация успешно скопирована или, другим языком, извлечена из токенов с неизвлекаемым ключом. Получается, что производители токенов и СКЗИ врут? На самом деле нет, и ситуация сложнее, чем кажется на первый взгляд. Исследуем матчасть по токенам.

Матчасть

То, что на рынке принято называть токеном с неизвлекаемым ключом, правильно называется функциональным ключевым носителем (ФКН) (доп. инфо).Главным отличием ФКН от обычных токенов (Рутокен S , JaCarta PKI , …) в том, что при выполнении криптографических преобразований (например, формирование электронной подписи) закрытый ключ не покидает устройство. В то время как при использовании обычных токенов закрытый ключ копируется с токена в память комптьютера.

Использование ФКН требует особой организации взаимодействия между прикладным криптографическим ПО и библиотекой СКЗИ (криптопровайдером или, по-другому, CSP).

Здесь важно увидеть, что программная часть библиотеки СКЗИ должна знать о существовании на токене апплета, реализующего криптографический функционал (например, генерация ключа, подпись данных и т.д.) и уметь с ним работать.

По-новому взглянем на наш тестовый стенд

В качестве одного из ключевых носителей использовался Рутокен ЭЦП. Через «Панель управления Рутокен» о нем можно получить следующую информацию:

В последней строке указана фраза «Поддержка КриптоПРО ФКН: Нет», а это значит, что на токене нет апплета, с которым умеет работать СКЗИ КриптоПРО CSP. Таким образом, реализация технологии ФКН с использованием СКЗИ и токенов, описанных в конфигурации тестового стенда, невозможна.

Аналогичная ситуация и с JaCarta ГОСТ. Более того, СКЗИ КриптоПРО CSP, по крайней мере та версия, которая использовалась в тестовом стенде, использует данные ключевые носители как «обычные токены», которые, в свою очередь, являются просто носителями ключа.

Это утверждение очень просто подтвердить. Для этого надо поставить СКЗИ КриптоПРО CSP на чистую машину без драйверов от токенов и подключить токен JaCarta ГОСТ. ОС Windows 7 обнаружит токен JaCarta ГОСТ как «Устройство чтения смарт-карт Microsoft Usbccid (WUDF)». теперь можно попробовать создать ключ на токене и скопировать его в реестр компьютера. Весь функционал СКЗИ успешно отработает.

Как сделать, чтобы все было хорошо?

Чтобы с помощью продуктов ООО “КРИПТО-ПРО” реализовать технологию ФКН, необходимо:1. Купить специальную версию библиотеки СКЗИ:

- для Рутокен ЭЦП - СКЗИ КриптоПРО Рутокен CSP .

- для JaCarta ГОСТ – СКЗИ КриптоПро ФКН CSP .

2. Одновременно с библиотекой СКЗИ необходимо приобрести специально подготовленные токены, содержащие в себе программные части (апплеты), с которыми умеет работать КриптоПРО Рутокен CSP или КриптоПро ФКН CSP соответственно.

Получается, что Рутокен ЭЦП и JaCarta ГОСТ не являются токенами с неизвлекаемым ключом?

Опять нет. Данные устройства могут реализовывать функционал ФКН (но, возможно, в меньшем объеме, чем при использовании их совместно с СКЗИ КриптоПРО), но для этого нужен софт, который умеет работать с апплетами размещенными на токенах. Таким софтом может быть КриптоАРМ Стандарт 5 Плюс . Он это умеет . При генерации ключевой пары в мастере КриптоАРМ можно выбрать криптопровайдер, который будет использоваться, например, Rutoken ECP или eToken GOST. Это и позволит использовать токен как ФКН.

Выводы

- Не верьте продавцам, чушь вам городящим. Использование обычных версий криптопровайдера КриптоПРО CSP и обычных Рутокен ЭЦП или JaCarta ГОСт не позволяют реализовать технологию ФКН.

- Для использования технологии ФКН совместно с продуктами ООО «КРИПТО-ПРО» необходимы как специально подготовленные токены, содержащие апплет, с которым умеет работать СКЗИ, так и специальные версии криптопровайдера КриптоПРО CSP , которые умеют работать с апплетом на токенах.

- Рутокен ЭЦП и JaCarta ГОСТ умеет самостоятельно реализовывать технологию ФКН, но для этого необходим специальный софт.

Продолжая тему подключения к ЕГАИС перейдем к практической части вопроса. К сожалению, разработчики системы меняют правила и технические условия буквально на ходу. Данный материал был уже практически готов, когда разработчики неожиданно ограничили список поддерживаемых браузеров одним IE, пришлось переделывать готовый материал. Поэтому, несмотря на то, что все наши статьи обязательно проверяются на практике, может получиться так, что данная информация окажется неверной или устаревшей, в тоже время мы будем стараться оперативно поддерживать данный материал в актуальном состоянии.

Прежде всего убедитесь, что ваш компьютер соответствует системным требованиям для установки транспортного модуля. В частности, у вас должна быть установлены ОС Windows 7 или новее и Internet Explorer 9 или новее. Как видим, ничего особого от системы не требуется, если вы используете актуальные версии ОС и регулярно обновляете систему - все необходимое у вас уже есть, в противном случае необходимо будет привести ПО в соответствие. Также потребуется установка Java 8, которая требуется для работы транспортного модуля.

Устанавливаем ПО для работы с крипто-ключом JaCarta

Как мы уже говорили, используемый в системе крипто-ключ JaCarta содержит в себе два хранилища ГОСТ и PKI, для работы с каждым из них требуется свое ПО, которое можно скачать и установить по отдельности, также имеется единый клиент, который объединяет все необходимые инструменты в одном пакете.

Перейдем на страницу http://www.aladdin-rd.ru/support/downloads/jacarta/ и ознакомимся со списком предлагаемого ПО. Первым в списке предлагается Единый Клиент JaCarta и JaCarta SecurLogon 2.7.0.1226

, на наш взгляд - это наиболее удобное решение и нет причин от него отказываться. На настоящий момент Единый клиент

не поддерживает Windows 10, поэтому если вы используете данную ОС, то вам потребуется скачать и установить пакеты JaCarta ГОСТ для Windows

и JaCarta PKI для Windows

.

Перейдем на страницу http://www.aladdin-rd.ru/support/downloads/jacarta/ и ознакомимся со списком предлагаемого ПО. Первым в списке предлагается Единый Клиент JaCarta и JaCarta SecurLogon 2.7.0.1226

, на наш взгляд - это наиболее удобное решение и нет причин от него отказываться. На настоящий момент Единый клиент

не поддерживает Windows 10, поэтому если вы используете данную ОС, то вам потребуется скачать и установить пакеты JaCarta ГОСТ для Windows

и JaCarta PKI для Windows

.

Собственно, установка указанного ПО производится обычным образом и не таит каких-либо трудностей.

Собственно, установка указанного ПО производится обычным образом и не таит каких-либо трудностей.

После установки ПО подключаем крипто-ключ и убеждаемся, что он определился в системе и были установлены все необходимые драйвера.

После установки ПО подключаем крипто-ключ и убеждаемся, что он определился в системе и были установлены все необходимые драйвера.

Получение тестовой КЭП

Получение тестовой КЭП

Если вы при покупке крипто-ключа сразу не получили квалифицированную электронную подпись (КЭП), что мы настоятельно рекомендуем сделать, на время настройки и проверки можно использовать тестовую КЭП. Для этого перейдите на страницу http://egais.ru/testkey/innkpp и введите ИНН и КПП организации.

Все, что нас интересует на этой страничке - это ссылка на генератор, скачиваем его.

Все, что нас интересует на этой страничке - это ссылка на генератор, скачиваем его.

Запускаем его, заполняем необходимые поля и нажимаем Генерация, ключ запросит пароль от хранилища ГОСТ, по умолчанию это 0987654321, вводим его и ждем окончания генерации запроса. Единственная тонкость - в качестве почтового адреса нужно указать тот, который использовался вами для регистрации в личном кабинете ФСРАР.

Запускаем его, заполняем необходимые поля и нажимаем Генерация, ключ запросит пароль от хранилища ГОСТ, по умолчанию это 0987654321, вводим его и ждем окончания генерации запроса. Единственная тонкость - в качестве почтового адреса нужно указать тот, который использовался вами для регистрации в личном кабинете ФСРАР.

Полученный запрос загружаем на сайт, не забудьте выбрать файл запроса, прежде чем нажать кнопку Загрузить и продолжить

.

Полученный запрос загружаем на сайт, не забудьте выбрать файл запроса, прежде чем нажать кнопку Загрузить и продолжить

.

Теперь можно пойти пообедать или заняться другими делами, сертификат генерируется в течении некоторого времени и будет прислан на почту. Скачайте его в любое удобное место и запишите в ключ используя утилиту генератора.

Теперь можно пойти пообедать или заняться другими делами, сертификат генерируется в течении некоторого времени и будет прислан на почту. Скачайте его в любое удобное место и запишите в ключ используя утилиту генератора.

После чего запустите Единый клиент JaCarta или утилиту для работы с хранилищем ГОСТ и убедитесь, что запись сертификата КЭП прошла успешно.

После чего запустите Единый клиент JaCarta или утилиту для работы с хранилищем ГОСТ и убедитесь, что запись сертификата КЭП прошла успешно.

Генерация RSA-ключа

Генерация RSA-ключа

После того как вы получили КЭП следует выполнить генерацию сертификатов для торговых точек. Для этого перейдите на страницу https://service.egais.ru/checksystem и нажмите кнопку Ознакомиться с условиями и проверить их выполнение , появится страничка проверки системных требований. К сожалению, другого пути в личный кабинет нет и через проверку придется проходить каждый раз, благо посещать его нужно не столь часто.

Если вы выполнили все требования к ПО, то первые два пункта проверки вы должны пройти успешно. Кстати, довольно интересно упоминание в первом пункте Windows XP, теоретически можно попробовать запустить транспортный модуль на его основе.

Дополнено. С 13.12.15 в перечень поддерживаемых систем официально добавлена Windows XP SP3.

Следующий шаг - установка модуля Фсрар-Крипто 2 , для этого просто скачайте и запустите инсталлятор по ссылке.

После чего, в очередной раз повторив проверку, вы наконец попадете в личный кабинет. Прежде всего нужно получить RSA-ключ для защищенного соединения, для этого перейдите в одноименный раздел и выберите нужную торговую точку. Учтите, что каждый ключ должен быть записан на свой токен, при этом проделать всю эту операцию можно и на одном компьютере.

После чего, в очередной раз повторив проверку, вы наконец попадете в личный кабинет. Прежде всего нужно получить RSA-ключ для защищенного соединения, для этого перейдите в одноименный раздел и выберите нужную торговую точку. Учтите, что каждый ключ должен быть записан на свой токен, при этом проделать всю эту операцию можно и на одном компьютере.

Процесс максимально прост. Выбираем торговую точку и нажимаем Сформировать ключ , затем вводим пароль от PKI хранилища, по умолчанию 11111111, после чего будет произведена генерация и запись ключа в токен.

После успешной записи ключа токен полностью готов к работе и можно переходить к установке транспортного модуля.

После успешной записи ключа токен полностью готов к работе и можно переходить к установке транспортного модуля.

Установка транспортного модуля

Установка транспортного модуля

Для получения транспортного модуля снова перейдите в личный кабинет. Обратите внимание, что существует две версии транспортного модуля: тестовая и рабочая. Все передаваемые по рабочему УТМ данные фиксируются в ЕГАИС и использовать его для проверки и тестирования работы недопустимо. На этом этапе следует установить тестовый транспортный модуль и только после того, как вы настроите всю систему и убедитесь в ее работоспособности следует переустановить транспортный модуль на его рабочую версию.

Скачайте нужный дистрибутив и запустите установку, особых затруднений первый этап установки вызвать не должен.

Скачайте нужный дистрибутив и запустите установку, особых затруднений первый этап установки вызвать не должен.

А вот дальше потребуется крипто-ключ и определенная доля внимательности. Прежде всего будет неплохо найти для крипто-ключа постоянное место, так как при его отсутствии транспортный модуль не загрузится и его службы потребуется запускать вручную.

А вот дальше потребуется крипто-ключ и определенная доля внимательности. Прежде всего будет неплохо найти для крипто-ключа постоянное место, так как при его отсутствии транспортный модуль не загрузится и его службы потребуется запускать вручную.

После распаковки необходимых файлов будет произведена установка транспортного терминала, которая использует зашифрованные файлы и требует наличия ключа. Сначала инсталлятор спросит у вас пароль к PKI хранилищу (11111111) и предложит выбрать RSA-ключ. Это необходимо для установки защищенного соединения с серверами ЕГАИС.

Запомните код сертификата, это ваш ФСРАР ИД, он потребуется вам позже, при настройке товароучетного ПО, также его можно всегда посмотреть в свойствах сертификата.

Запомните код сертификата, это ваш ФСРАР ИД, он потребуется вам позже, при настройке товароучетного ПО, также его можно всегда посмотреть в свойствах сертификата.

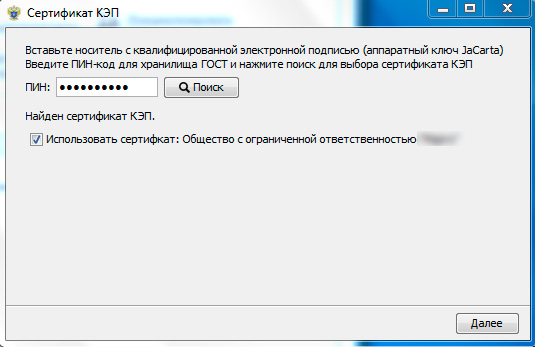

Затем потребуется указать пароль к хранилищу ГОСТ (0987654321), содержащий КЭП, которая требуется для удостоверения подлинности передаваемых от имени вашей организации данных.

После чего установка перейдет в заключительную стадию, на этом этапе инсталллятор подключится к серверам ЕГАИС, получит необходимые данные и произведет начальное конфигурирование ПО под конкретного клиента. Впоследствии работа с данным транспортным модулем будет возможна только при наличии того экземпляра крипто-ключа с которым производилась установка.

После чего установка перейдет в заключительную стадию, на этом этапе инсталллятор подключится к серверам ЕГАИС, получит необходимые данные и произведет начальное конфигурирование ПО под конкретного клиента. Впоследствии работа с данным транспортным модулем будет возможна только при наличии того экземпляра крипто-ключа с которым производилась установка.

Проверить работу транспортного модуля можно набрав в браузере IP-адрес или имя хоста с указанием порта 8080.

Проверить работу транспортного модуля можно набрав в браузере IP-адрес или имя хоста с указанием порта 8080.

Настройка товароучетного ПО

Настройка товароучетного ПО

В нашем примере будет использоваться товароучетное ПО системы 1С:Предприятие, если вы используете программные продукты иных производителей, то обратитесь к технической документации на них.

Прежде всего следует обновить конфигурацию до актуальной версии с поддержкой ЕГАИС, на сегодня сертифицированной конфигурацией для ЕГАИС является 1С:Розница, но работа с ЕГАИС также поддерживается и в Управлении торговлей. В дальнейшем все примеры будут относиться к 1С:Розница 1.0, однако другие конфигурации 1С настраиваются идентичным образом, различия незначительны.

После обновления конфигурации перейдем в параметры учета и на закладке Учет алкоголя установим галочку Учитывать алкогольную продукцию .

Затем перейдем ниже по ссылке Транспортные модули

и создадим настройку для работы с нашим УТМ. Название можете выбрать произвольно, правильно нужно указать ваш ФСРАР ИД и сетевой адрес УТМ. Напоминаем, ФСРАР ИД можно посмотреть в номере сертификата RSA-ключа.

Затем перейдем ниже по ссылке Транспортные модули

и создадим настройку для работы с нашим УТМ. Название можете выбрать произвольно, правильно нужно указать ваш ФСРАР ИД и сетевой адрес УТМ. Напоминаем, ФСРАР ИД можно посмотреть в номере сертификата RSA-ключа.

Ниже перейдем по второй ссылке Используемые транспортные модули

и укажите транспортный модуль, используемый в данной торговой точке. Поясняем, справочник Транспортные модули магазинов

содержит сведения обо всех УТМ во всех торговых точках, вам нужно из этого списка выбрать нужный. Данная настройка делает запись в регистр сведений которая связывает между собой место реализации (Магазин в терминах 1С:Розница), юридическое лицо и относящийся к ним УТМ.

Ниже перейдем по второй ссылке Используемые транспортные модули

и укажите транспортный модуль, используемый в данной торговой точке. Поясняем, справочник Транспортные модули магазинов

содержит сведения обо всех УТМ во всех торговых точках, вам нужно из этого списка выбрать нужный. Данная настройка делает запись в регистр сведений которая связывает между собой место реализации (Магазин в терминах 1С:Розница), юридическое лицо и относящийся к ним УТМ.

Наконец перейдем к настройке расписания, так как в начале работы с ЕГАИС приходится довольно часто запрашивать данные, то мы поставили повторение задания каждые 30 секунд, впоследствии это значение следует откорректировать в соответствии с реальными потребностями.

Напоследок загляните на вкладку Обмен данными

и убедитесь, что он включен и указан пользователь для выполнения регламентных заданий.

Напоследок загляните на вкладку Обмен данными

и убедитесь, что он включен и указан пользователь для выполнения регламентных заданий.

Выполнив все необходимые настройки перезапустите программу, теперь в ней появится новый пункт меню - ЕГАИС. Назначения подпунктов вполне понятны, а работа с ними интуитивно понятна и не должна вызывать затруднений у любого уверенного пользователя 1С.

Выполнив все необходимые настройки перезапустите программу, теперь в ней появится новый пункт меню - ЕГАИС. Назначения подпунктов вполне понятны, а работа с ними интуитивно понятна и не должна вызывать затруднений у любого уверенного пользователя 1С.

Однако прежде чем начинать работу вам нужно выполнить сопоставление собственных справочников контрагентов и номенклатуры с классификаторами организаций и алкогольной продукции ЕГАИС. Для этого перейдите в соответствующий пункт меню и выполните запрос указав ИНН контрагента. Для получения классификатора алкогольной продукции следует указать ИНН производителя или импортера. На этот пункт следует обратить особое внимание: именно ИНН производителя (импортера), а не поставщика.

Однако прежде чем начинать работу вам нужно выполнить сопоставление собственных справочников контрагентов и номенклатуры с классификаторами организаций и алкогольной продукции ЕГАИС. Для этого перейдите в соответствующий пункт меню и выполните запрос указав ИНН контрагента. Для получения классификатора алкогольной продукции следует указать ИНН производителя или импортера. На этот пункт следует обратить особое внимание: именно ИНН производителя (импортера), а не поставщика.

Затем, получив запрошенный классификатор, следует сопоставить его с данными справочников программы, для этого выбираем соответствующие пункты в классификаторе (слева) и справочнике (справа) и нажимаем кнопку Сопоставить . Сопоставленные позиции подсвечиваются зеленым цветом.

Как видим, ничего особо сложного в практическом внедрении ЕГАИС нет. Теперь, убедившись, что все работает как надо, не забудьте получить рабочую КЭП (если вы не сделали этого раньше) и переустановить УТМ с тестового на рабочий.

Как видим, ничего особо сложного в практическом внедрении ЕГАИС нет. Теперь, убедившись, что все работает как надо, не забудьте получить рабочую КЭП (если вы не сделали этого раньше) и переустановить УТМ с тестового на рабочий.

Описание проблемы. Для ЕГАИС используются два сертификата: ГОСТ сертификат для юридической значимости ТТН; RSA сертификат для идентификации контрагента.

Каждый сертификат действует один год с момента его формирования.

ГОСТ сертификат формирует удостоверяющий центр, поэтому для его продления обратитесь в удостоверяющий центр.

RSA сертификат формируется на портале ЕГАИС, поэтому вы можете самостоятельно заменить его.

Чтобы решить проблему , нужно очистить раздел PKI от старого RSA сертификата и записать туда новый.

Пошаговая инструкция как продлить RSA сертификат

Шаг 1. Переключение в режим администрирования

В меню «Пуск» найдите приложение «Единый клиент JaCarta» и откройте его.

Рис. 1. Единый клиент JaCarta

Откроется рабочая область программы.

Рис. 2. Переключение в режим администрирования

Вновь откроется рабочая область программы. Перейдите на вкладку PKI.

Рис. 3. Информация о токене

ПРИМЕЧАНИЕ: Перед тем как продолжить, убедитесь, что раздел PKI не заблокирован.

Заказать консультацию специалиста по работе с ЕГАИС

Шаг 2. Очистка PKI раздела

На вкладке PKI в панели «Операции с приложением» нажмите на ссылку «Инициализировать…».

Рис. 4. Операции с приложением

Для инициализации получите разрешение и укажите данные для пользователя:

1. PIN-код администратора – по умолчанию 00000000

2. PIN-код пользователя – по умолчанию 11111111

Рис. 5. Инициализация приложения

После ввода данных нажмите «Выполнить».

Появится уведомление о том, что при инициализации будет удален старый PKI сертификат. Нажмите «Продолжить» для завершения.

Рис. 6. Предупреждение об удалении

После того как Вы очистили PKI раздел, он готов к записи нового сертификата.

Шаг 3. Запись нового сертификата

Рис. 11. Ввод ПИН код аппаратного ключа

Система покажет ваш сертификат. Нажмите на него для входа на портал.

Рис. 12. Сертификат для входа на портал

В левом вертикальном меню выберите пункт «Получить ключ».

Рис. 13. Получение ключа

В центре страницы появятся точки с адресами, которые зарегистрированы в системе ЕГАИС. Найдите нужную и нажмите кнопку «Сформировать ключ».

Запустится процесс создания сертификата.

Для формирования сертификата введите PIN-код пользователя – по умолчанию 11111111. Нажмите на кнопку «Сформировать ключ».

Рис. 14. Формирование сертификата RSA

В некоторых случаях операционная система дополнительно запросит ввести PIN-код пользователя PKI раздела– по умолчанию 11111111.

Рис. 15. Дополнительный ввод ПИН-кода

Дождитесь завершения формирования RSA сертификата.

После успешного завершения появится надпись: «Сертификат успешно записан на токен».

Рис. 16. Формирование сертификата

На этом замена RSA сертификата завершена, продолжайте работать с ЕГАИС.